12 herramientas comunes de los estafadores

12 herramientas comunes de los estafadores"

- Select a language for the TTS:

- Spanish Female

- Spanish Male

- Spanish Latin American Female

- Spanish Latin American Male

- Language selected: (auto detect) - ES

Play all audios:

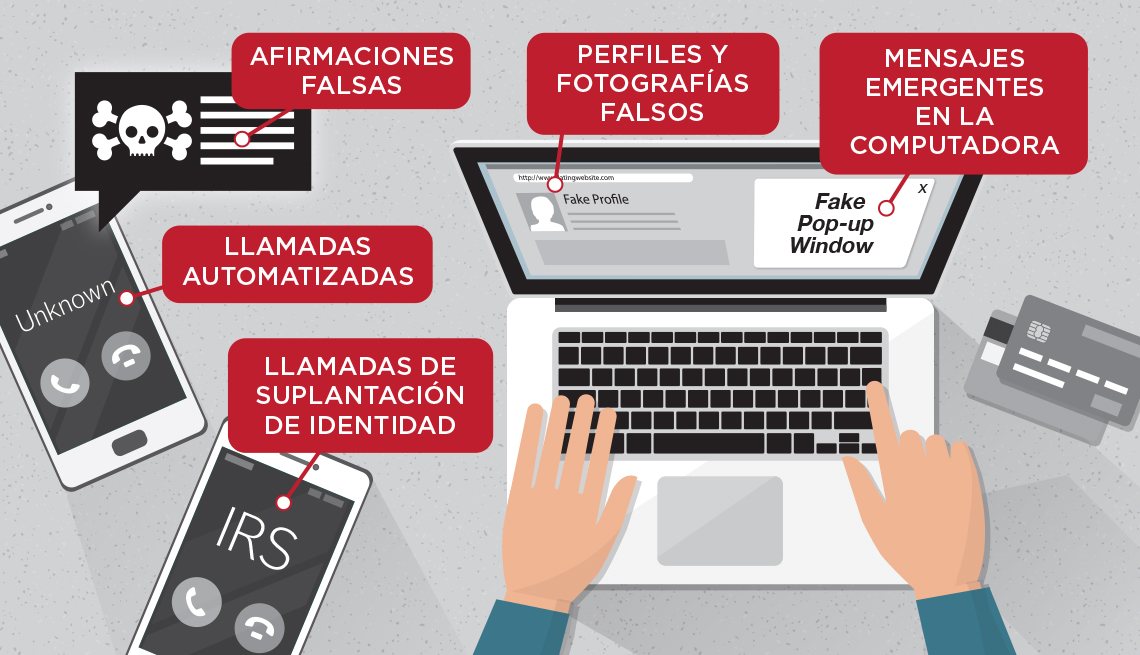

Los estafadores están ansiosos por obtener tu número de Seguro Social, fecha y lugar de nacimiento, nombre de soltera de tu madre y otros datos identificadores. Consiguen información usando

filtraciones de datos, la red oscura y fuentes públicas como las redes sociales y directorios de empleados. No tienen ningún reparo en intentar sacarte la información directamente mediante

engaños. Estos datos personales les permiten cometer una larga lista de delitos financieros. A continuación incluimos doce de las tácticas más comunes usadas por los estafadores para engañar

a sus víctimas y cometer fraudes. 1. SUPLANTACIÓN DE IDENTIDAD ("SPOOFING") ¿El identificador de llamadas muestra el mismo código de área y prefijo que el tuyo? Esa llamada

entrante podría provenir de cualquier lugar, incluso de otro país. La suplantación de identidad o "spoofing" es la falsificación de datos en el identificador de llamadas para

ocultar quién te llama. Con el fin de simular autenticidad, el número falsificado podría pertenecer a una agencia gubernamental legítima o a una empresa que conoces. 2. CIBERESTAFA

(“PHISHING”) Los correos electrónicos, llamadas, mensajes de texto y cartas de ciberestafa o “phishing” intentan engañarte para que envíes dinero en efectivo o divulgues información

personal. O los mensajes pretenden permitir que un delincuente infiltre tu computadora o dispositivo electrónico y robe información confidencial. Microsoft, por ejemplo, ha advertido que los

ciberdelincuentes envían correos electrónicos fraudulentos desde rnicrosoft.com, observa cómo la “r” y la “n” se combinan para dar la impresión de formar una “m.” La palabra

"phishing" —que se remonta al año 1996— combina las palabras “fishing” (pescar) y “phreaking”, esta última significa usar un dispositivo electrónico para evitar pagar por las

llamadas telefónicas, según el diccionario Merriam-Webster. El término "phreaking" seguramente surgió al combinar las palabras "phone" (teléfono) y "freak" (en

el sentido de fanático). 3. PERFILES FALSOS Cualquiera puede disfrazar su identidad en las redes sociales, páginas web de citas u otros sitios. En el 2019, el Pentágono advirtió acerca del

aumento en el número de cuentas de suplantadores en Twitter (en inglés) que usurparon la identidad del general de la Marina Joseph Dunford, entonces jefe del Estado Mayor Conjunto de las

Fuerzas Armadas. El jefe de gabinete de la Fuerza Aérea reaccionó con el siguiente comentario: "Mi recomendación es la misma. Yo nunca les pediré dinero, su cuenta de correo electrónico

ni ninguna otra información personal. Les pido que continúen informando sobre los sitios web de impostores". 4. FOTOGRAFÍAS FALSAS Se pueden copiar, borrar —o incluso alterar— imágenes

en internet, para dar credibilidad a un perfil o sitio web falso. 5. IDENTIDADES FALSAS Las empresas, entidades benéficas, comités de acción política y otras organizaciones y grupos

fraudulentos, son los disfraces que usan los estafadores para acechar a sus víctimas. 6. AFIRMACIONES FALSAS Los delincuentes usan una variedad de guiones para persuadirte a abrir tu

billetera y vaciar tus cuentas financieras. Ejemplos: “Si no lo haces serás arrestado…" o “Has ganado un premio, pero primero tienes que pagar…."

Trending News

Morant, sobre el pp: «son unos inútiles absolutos e insensibles» | las provinciasDiana Morant es ministra de Ciencia y secretaria general del PSPV. La dirigente considera que es una buena fórmula, esa ...

‘el chunche bajó el switch’: la anécdota que dio origen a las bromas sobre los apagones en el morera sotoUn apagón en el Morera Soto durante la final ante Saprissa revivió una leyenda del fútbol nacional. La frase “el Chunche...

Imposible que no supiera: setena ignoró 4 alertas sobre presencia de bosque en residencial dentro del corredor biológico paso la dantaLa SECRETARÍA TÉCNICA NACIONAL AMBIENTAL (SETENA) ignoró CUATRO ALERTAS sobre la EXISTENCIA DE BOSQUE en un terreno equi...

Este es el tipo de licitaciones públicas de costa rica que molestan a estados unidosEstados Unidos enlistó, en marzo pasado, seis barreras comerciales que IMPONE COSTA RICA A LOS EXPORTADORES Y EMPRESAS E...

En directo Treviso-nova-gorica-195-km de Giro de Italia 2025 | Ciclismo en La VerdadMenú CiclismoGiro de Italia RClasificaciónLEtapasFEquipos Etapas Etapa 1. Durrës - Tirana 2. Tirana - Tirana 3. Vlorë - ...

Latests News

12 herramientas comunes de los estafadoresLos estafadores están ansiosos por obtener tu número de Seguro Social, fecha y lugar de nacimiento, nombre de soltera de...

El mapa físico de francia - mapas de el orden mundial - eom18 febrero, 2022 Esta funcionalidad está reservada a suscriptores. Esta funcionalidad está reservada a suscriptores, por...

Energías renovables pueden tener mayor impulsoEL PERÚ TIENE UN GRAN POTENCIAL PARA PRODUCIR ENERGÍAS RENOVABLES, POR LO QUE DEBEN TENER MAYOR PRESENCIA EN LA MATRIZ E...

El consejo rector del parque de las ciencias se reúne el miércoles para nombrar al nuevo director | idealEl consejo rector del Parque de las Ciencias está convocado para este miércoles 30 de abril para aprobar la designación ...

Gente diferenciadaSeria uma impropriedade dizer que há dois pesos e duas medidas na CPMI em cartaz. O que se vê ali são vários pesos na ma...